Professionelles Penetration Testing

Hand aufs Herz:

Wie sicher sind Ihre Anwendungen, Netzwerke und Infrastrukturen geschützt?

Welche Konsequenzen hat ein Datenleck?

Finden Sie es mit unserem professionellen Penetration Testing heraus!

Unsere Leistungen für Sie

In 6 Schritten zum Erfolg: Level up your protection

Angebot

Der Prüfungsmodus und Scope sind festgelegt? Dann erhalten Sie von uns ein auf Ihre Bedürfnisse zugeschnittenes, unverbindliches Angebot.

Durchführung

Während der gesamten Durchführung stehen wir im engen Austausch it Ihnen, um rasch auf eventuelle kritische Befunde reagieren zu können. Sie sprechen direkt mit unseren Experten.

Nächste Schritte

Erfolgreiche Cyber Resilience beginnt da, wo der klassische Pentest aufhört: Gemeinsam erarbeiten wir ein weiterführendes Konzept zur Erhöhung Ihrer Resilienz gegen Cyberangriffe.

Kontaktaufnahme

Erzählen Sie uns von Ihrem Anliegen und wir finden in einem gemeinsamen, kostenlosen Erst-Beratungsgespräch eine maßgeschneiderte Lösung. Kontaktieren Sie uns jetzt.

Vorbereitungsphase

Für eine reibungslose Durchführung braucht es einen gut durchdachten Plan, sowie die Einbindung von Stakeholdern und Verantwortlichen aus der Technik.

Abschlussbericht

Detaillierte Beschreibungen der durchgeführten Angriffe und der gefundenen Schwachstellen sind gut, aber klare und nachvollziehbare Maßnahmen-Empfehlungen besser. Wir bieten beides.

Sorgenfreiheit

für Sie:

Vorteile des Penetration Testings

Gesteigerte Vertrauenswürdigkeit und optimierte Marktpositionierung als sicherheitsbewusstes Unternehmen

Nachhaltige Erhöhung der Cyber Resilience, um Schadensfällen vorzubeugen und Risiken zu minimieren

Reelles Schadenspotenzial bestimmen

Dem Angreifer einen Schritt voraus

Ventum Penetration Testing:

Mit Sicherheit überlegen.

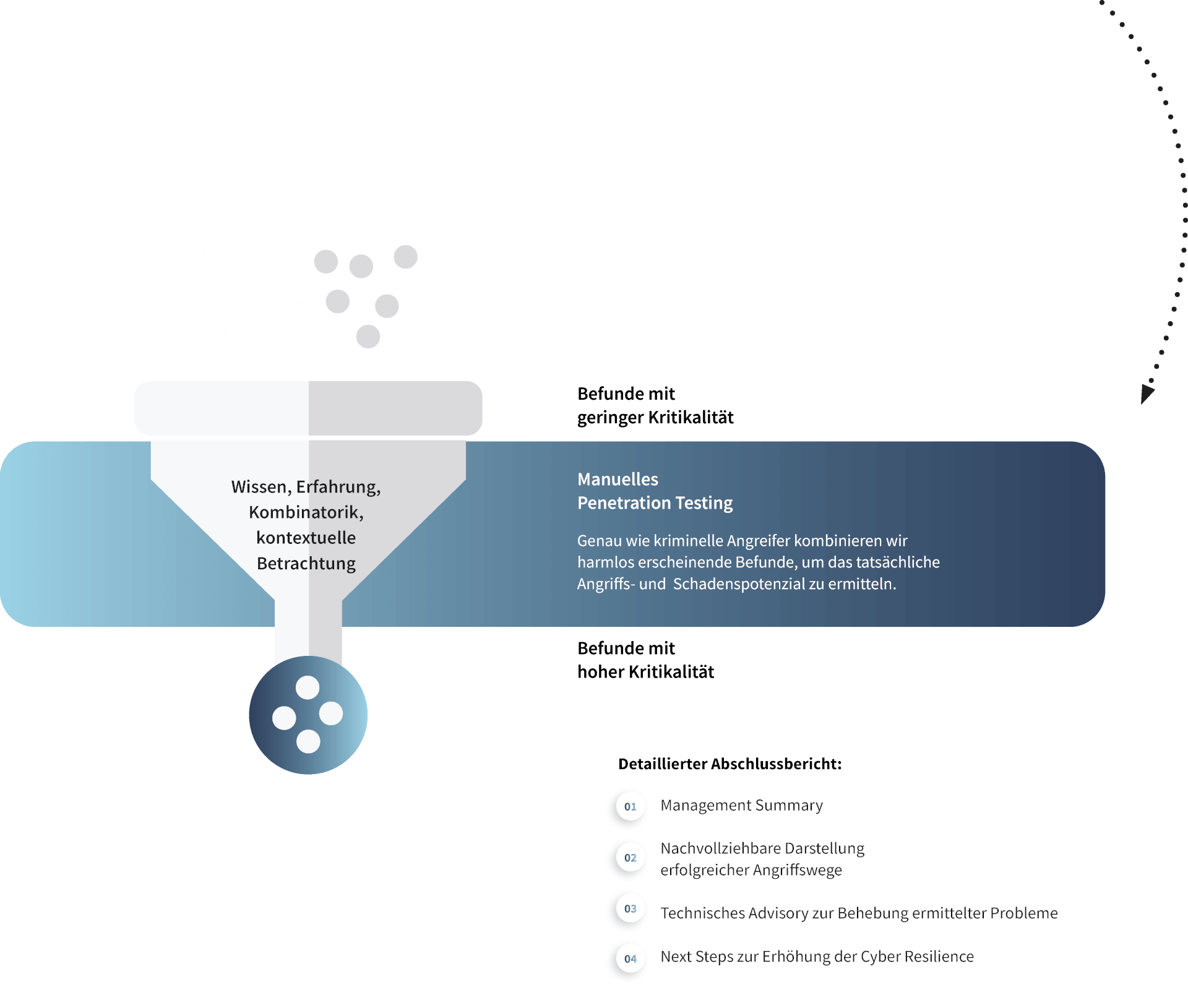

Reine Vulnerability Scans suchen auf Systemen, in Anwendungen und IT-Infrastruktur nach bereits öffentlich bekannten Schwachstellen. Diese können Standardpasswörter, gängige Fehlkonfigurationen oder generische Probleme sein. Dabei werden allerdings hochkritische Risiken kontextlos betrachtet und verlieren sich in hunderten oder gar tausenden von Berichtsseiten. Und das bei einer wahrscheinlich sowieso schon stark ausgelasteten IT-Abteilung.

Mit uns als Partner profitieren Sie und Ihre IT-Mitarbeiter von der jahrelangen Erfahrung unserer Pentester. Extensive automatisierte Prüfungen auf Basis der stets aktuellsten Datenlage, ergänzt um unsere neuesten Erkenntnisse, sind ein wichtiger Baustein unseres Penetration Testing. Durch die kontextuelle Betrachtung, sowie tiefgreifenden, manuellen Prüfungen ermitteln wir für Sie, welche Befunde in Ihrem Unternehmen wirkliche Sicherheitsprobleme darstellen.

Daher gestalten wir die Durchführung für Sie so transparent, dass Sie jederzeit die Möglichkeit haben, eine Erweiterung, bzw. Anpassung des Prüfungsumfangs vorzunehmen. Die faire und ebenso transparente Abrechnung unserer Dienstleistung ist für uns selbstverständlich.

Verifizierung der Befunde und

kontextuelle Betrachtung

Rein automatisierte

Vulnerability Scans

Ventum

Penetration Testing

Ermittlung des tatsächlichen

Angriffs- und Schadenspotenzials

Rein automatisierte

Vulnerability Scans

Ventum

Penetration Testing

Prüfung auf

kombinierte Schwachstellen

Rein automatisierte

Vulnerability Scans

Ventum

Penetration Testing

Standardisierte Ziele, öffentlich

bekannte und generische Lücken

Rein automatisierte

Vulnerability Scans

Ventum

Penetration Testing

Tiefgehende Prüfung inkl. Analyse

proprietärer, undokumentierter

Protokolle, Datenformate, Dienste

Rein automatisierte

Vulnerability Scans

Ventum

Penetration Testing

Erkennung von Problemen

durch Security-by-obscurity

Rein automatisierte

Vulnerability Scans

(nur öffentlich bekannte)

Ventum

Penetration Testing

Rein automatisierte Vulnerability Scans

Verifizierung der Befunde und kontextuelle Betrachtung

Ermittlung des tatsächlichen Angriffs- und Schadenspotenzials

Prüfung auf kombinierte Schwachstellen

Standarisierte Ziel, öffentlich bekannte und generische Lücken

Tiefgehende Prüfung inkl. Analyse propietärer, undokumentierter Protokolle, Datenformate, Dienste

Erkennung von Problemen durch Security-by-obscurity

(nur öffentlich bekannte)

Ventum

Penetration Testing

Wissen, Erfahrung, Kombinatorik, kontextuelle Betrachtung

geringer Kritikalität

hoher Kritikalität

Was kostet ein Pentest?

Der Aufwand eines Penetration Tests ist abhängig vom Umfang und der geforderten Testtiefe. Sprechen Sie uns an und erhalten Sie in der Regel schon am nächsten Werktag ein persönliches Festpreisangebot auf Basis Ihres Scopes und Ihrer Prüfungsmodalitäten.

Warum Ventum Consulting für Penetration Testing?

Manuell statt rein automatisiert: Kombinatorik, Wissen und Erfahrung anstelle kontextloser Befunde

Konkrete, verständliche Handlungsempfehlungen für Ihr Unternehmen und optionale Umsetzungsunterstützung

Unsere Arbeit ist nach Abgabe des Berichts nicht getan

Wir unterstützen auch bei der Umsetzung der Maßnahmen

Ventum Value Proposition

Kein Schema F

Transparenz

Nachhaltigkeit

Persönlich

— Ventum Consulting Penetration Testing

Mit Sicherheit die beste Wahl.

Daniel Querzola

Daniel hat seinen Background in tiefgreifend technischen Bereichen wie Pentesting und Vulnerability Management. Er kombiniert sein technisches Security Know How mit einer strategisch-lösungsorientierten Herangehensweise, um maßgeblich zur Cyber Resilience seiner Kunden beizutragen.

Seine Kernexpertise beinhaltet Deep-Dive Pentesting im Kontext komplexer Unternehmensarchitekturen, sowie Vulnerability Management von Webanwendungen.

Michael Niewöhner

Michael ist Experte im IT-Security-Umfeld. Durch jahrelange Erfahrung im Penetration Testing und Reverse Engineering besitzt er tiefgreifendes und breit gefächertes, technisches Know-How.

Dank seiner Hackermentalität und seiner ausgeprägten analytischen Denkweise löst er Probleme auf unkonventionelle Weise und trägt aus dem Blickwinkel eines Angreifers maßgeblich zur Cyber Resilience seiner Kunden bei.

Häufig gestellte Fragen

Jede Prüfung ist anders. Je nach Umfang, Komplexität und Vorgehensweise variiert die Durchführungsdauer. Deshalb erarbeiten unsere erfahrenen Prüfer mit Ihnen ein ökonomisch sinnvolles Prüfszenario – perfekt zugeschnitten auf Ihre Anforderungen. Fragen Sie jetzt Ihr unverbindliches Angebot an.

Unsere Experten untersuchen Ihre IT-Infrastruktur oder Ihr Produkt aus dem Blickwinkel eines reellen Angreifers und wenden auch dessen Techniken an. Dabei decken sie Schwachstellen auf, die sonst verborgen blieben und helfen Ihnen so, Ihre Resilienz gegen Cyberattacken zu stärken.

IT-Architekturen sind zunächst primär auf Funktion ausgelegt, während Sicherheit hintenangestellt wird. Auch wird zu oft auf die vom Hersteller vorgegebene Standardkonfiguration vertraut, die meist alles andere als sicher ist. Diese Probleme werden oft erst entdeckt, wenn der Schadensfalls schon eingetreten ist. Ein Penetration Test zeigt Ihnen diese auf, bevor ein echter Angreifer die Chance ergreift.

Angreifer nehmen sich in der Regel Wochen oder Monate lang Zeit zur Vorbereitung, bevor der tatsächliche Angriff stattfindet. Beim Whiteboxvorgehen wird diese Vorbereitungsphase durch Sichtung von Quellcode, Dokumentation, Netzplänen usw. bewusst übersprungen. Dieses Vorgehen eignet sich, um in einer möglichst kurzen Zeit möglichst viele Informationen über den Sicherheitszustand der Umgebung oder Anwendung zu erlangen. So sparen Sie Zeit und Kosten.

Wir tappen gern im Dunkeln, damit Sie es nicht müssen! Im Gegensatz zum Whiteboxansatz stehen den Prüfern möglichst wenige Informationen zur Verfügung. Dadurch kann eine realistische Einschätzung abgegeben werden, wie lange ein Angreifer braucht, um Daten abzuziehen oder Schaden anzurichten. Dieses Vorgehen bietet sich an, um die Effektivität der Schutzmaßnahmen einer bereits abgesicherten Umgebung unter reellen Bedingungen zu bewerten. Der Nachteil dabei: die Durchführungsdauer ist deutlich länger als beim Whiteboxvorgehen.

Black + White = Grey. Der Greybox Penetration Test vereint die Vorteile von Black- und Whiteboxvorgehen. Je nach Zielsetzung der Prüfung sind beliebige Abstufungen des Informationsgrades möglich. Daher empfehlen unsere Pentester ein dynamisches Vorgehen: zunächst werden nur allgemeine Informationen bereitgestellt. Gezielte Informationen werden erst im Laufe der Prüfungen fallbezogen nachgefordert. Damit lässt sich ein möglichst realistisches Szenario schaffen. Das schont im Vergleich zum reinen Blackboxansatz den Geldbeutel. Stichwort: Kosteneffizienz.

Virenscanner und Firewalls schützen in der Regel nur vor bereits bekannten Bedrohungen, oder solchen, die verhaltensbasiert erkannt werden können. Der Penetration Test deckt hingegen generische Schwachstellen wie Fehlkonfigurationen, unsichere Standardkonfigurationen oder Planungsfehler auf. Auch wird geprüft, ob bereits vorhandene Schutzmaßnahmen korrekt funktionieren.

Security Appliances und Endpoint Protection sind wichtige Bestandteile der Cyber Defense – das ist unbestreitbar. Der Penetration Test bewertet die Effektivität dieser und anderer Schutzmaßnahmen im Gesamtkontext der Infrastruktur, um diese weiter zu schärfen. Sicher ist sicher.

Unsere Devise: Right Tool for the Job. Eine Auflistung von Tools wäre an dieser Stelle somit wenig sinnvoll, denn: nicht die Kamera macht das Foto, sondern der Fotograf. Unsere Penetration Tester setzen eine Vielzahl an Tools und Skripten ein, vom Open Source Tool bis hin zum selbst entwickelten Zero-Day-Exploit. Geheime Technik gibt es nicht. Damit erhalten Sie jederzeit tiefen Einblick in die Welt des Angreifers.

Kontaktieren Sie uns jetzt!

Finden und schließen Sie Ihre Schwachstellen mit Ventum.